Buenas a tod@s!

Tengo un Windows Server 2008 R2 (Aunque aplica para Server 2012 también) y, como ustedes sabrán, una de las primeras líneas de defensa en los endpoints (o equipos clientes… como le quieran llamar) es el firewall; A partir de Windows XP SP2 (Si mal no recuerdo xD ), ya se tiene incluido el Firewall de Windows que, si bien es cierto al principio fue muy simple y básico en lo relacionado a configuración, ahora tiene opciones avanzadas donde la verdad lo considero bastante bueno y práctico a la vez. Podemos crear reglas de entrada, salida y por protocolos, puertos y hasta aplicaciones.

Bueno, el tema que nos trae ahora es el aplicar reglas en los firewalls de Windows de todos los equipos de nuestro dominio (o un sector de ellos, dependiendo de la UO donde se aplique) mediante políticas de grupo. Obviamente, estamos en un entorno de dominio con Active Directory (tecnologías Micro$oft).

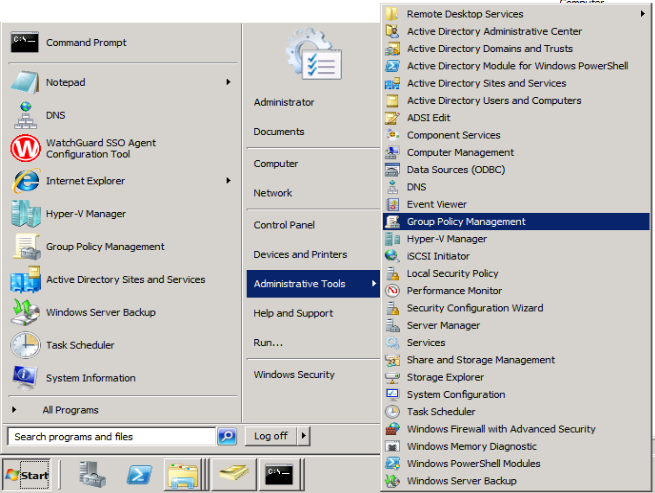

Lo que debemos hacer es entrar en el Administrador de Políticas de Grupo.

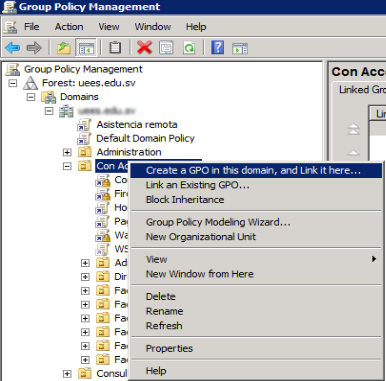

Expandimos el bosque de dominio, hasta encontrar nuestro dominio y la Unidad Organizativa (OU) a la que queremos que aplique la política. OJO!, la política de Firewall de Windows es una política de EQUIPO, lo cual significa que si queremos que se apliquen en los equipos de los usuarios, deberemos de mover o crear (dependiendo del caso) todos los equipos (objeto de active directory) en la unidad organizativa donde se crea la GPO. Una vez en la OU dichos Equipos, damos clic derecho en la OU y luego clic en la opción de «Crear GPO en éste dominio…»

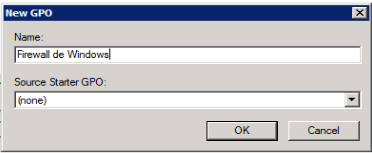

Asignamos el nombre de nuestra política y ésta no la basaremos en ninguna otra política, por cuanto dejaremos la otra opción en (none).

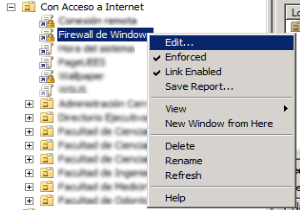

Ahora, ya debería estar la política creada; la seleccionamos, damos clic derecho y luego damos clic en «Editar».

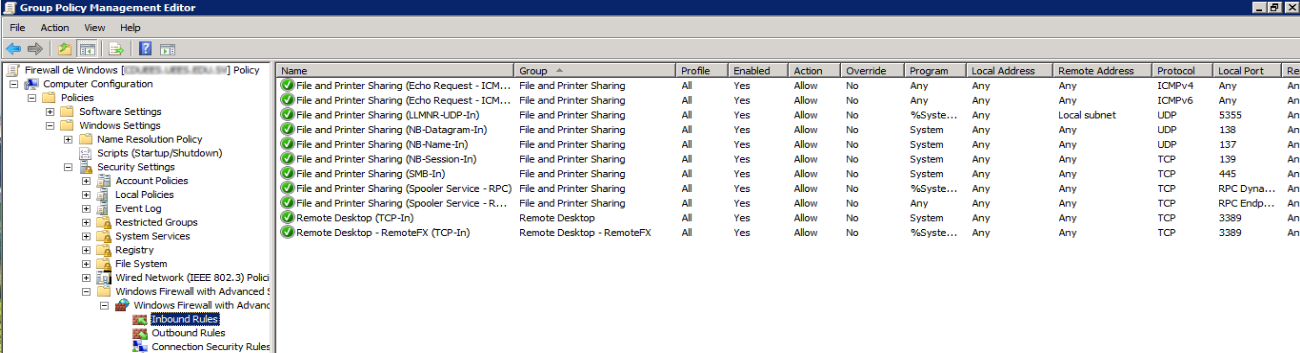

Nos cargará el Editor del Administrador de Políticas de Grupo. Aquí, debemos de expandir el árbol así:

- Computer Configuration

- Policies

- Windows Settings

- Security Settings

- Windows Firewall with Avanced Security

- Security Settings

- Windows Settings

- Policies

Aquí podemos decidir qué tipo de regla queremos forzar en los clientes… Podríamos crear una regla de entrada (digamos para permitir conectarnos desde nuestros equipos por escritorio remoto (mstsc) al equipo cliente…) o de salida (digamos para que pueda navegar por internet mediante HTTP (puerto TCP 80)); en teoría, por defecto, todos los puertos de salida están libres, pero se podría negar todo e ir habilitando política por política (cosa muy tediosa pero lo mejor a nivel de seguridad). En nuestro caso, haremos una regla para permitir conexiones entrante de Skype.

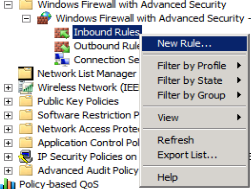

Damos clic derecho en «Inbound Rules» y luego a «New Rule»

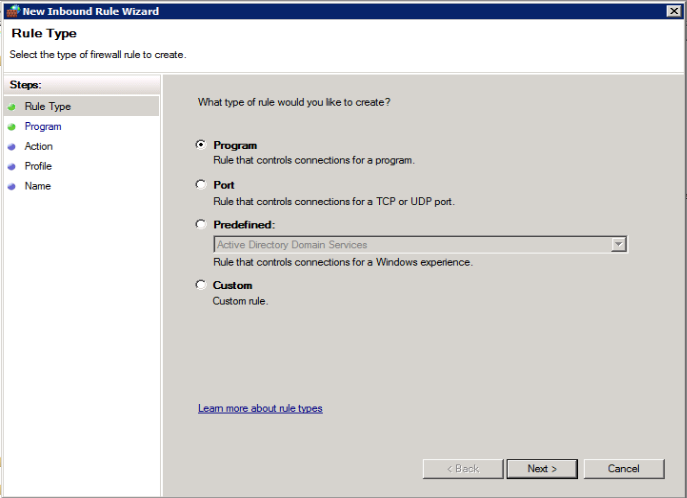

Se abrirá un asistente para crear la regla de una forma más fácil. La primera pantalla es para elegir qué tipo de regla se quiere crear. Realmente cada una de éstas opciones es interesante, pero para nuestro caso en particular, utilizaremos la opción de «Program». Damos clic en «Next».

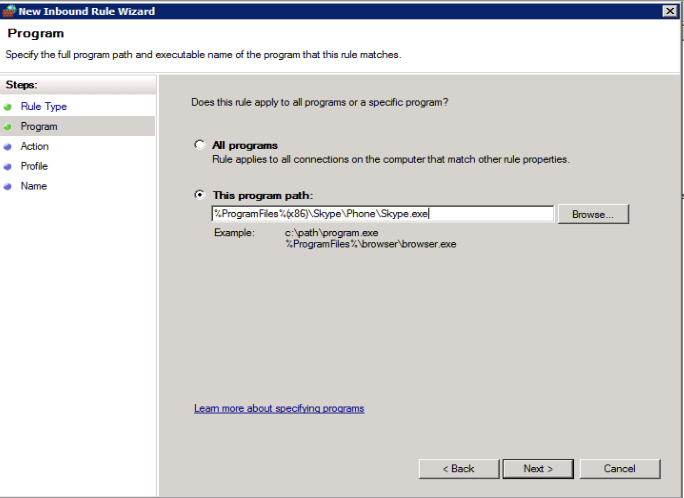

Obviamente, utilizaremos la opción de elegir el programa en específico y utilizaremos una variable de entorno llamada %programfiles%, la cual es la ruta por defecto de donde se instalan los programas en Windows; en nuestro caso, el Skype instalado es versión 32bits por cuanto se agregó el (x86); de ahí, la ruta es la por defecto donde esta el EXE del Skype. Damos clic en «Next».

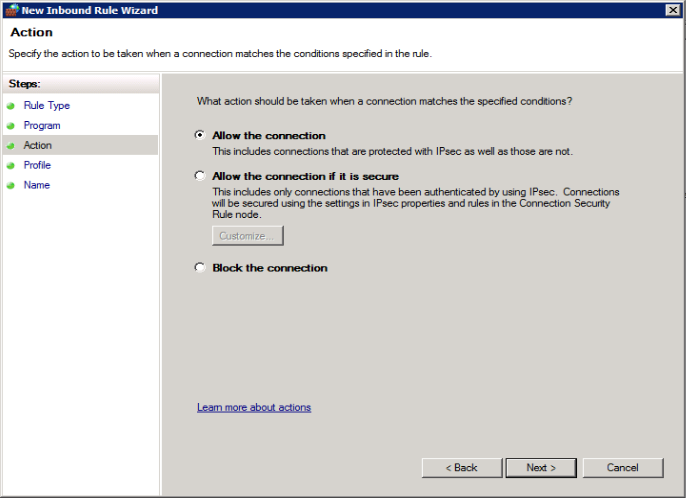

Ahora, deberemos de seleccionar la acción de la regla, o sea, si se permitirá, si se bloqueará o si se aplicará únicamente mediante una conexión segura. En nuestro caso, elegiremos la opción «Allow the connection».

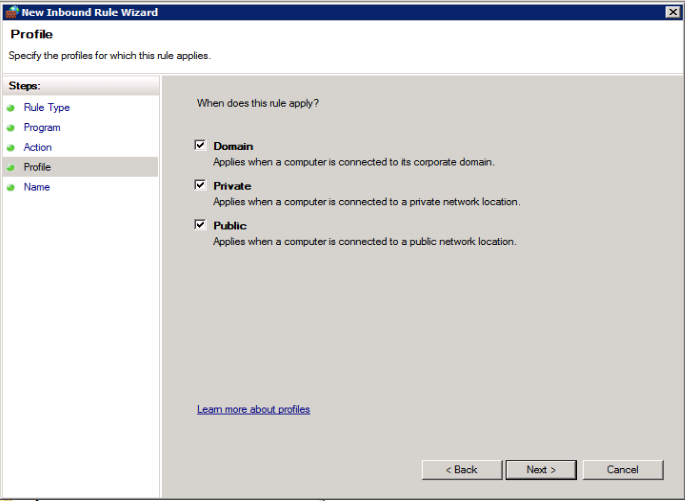

Ya casi terminamos!, ahora seleccionamos a qué perfil de red se aplicará ésta regla… es cosa nueva que tiene Windows y pues considero que está bien. Seleccionamos las 3 opciones para estar seguro que siempre se aplicará. Damos clic en «Next».

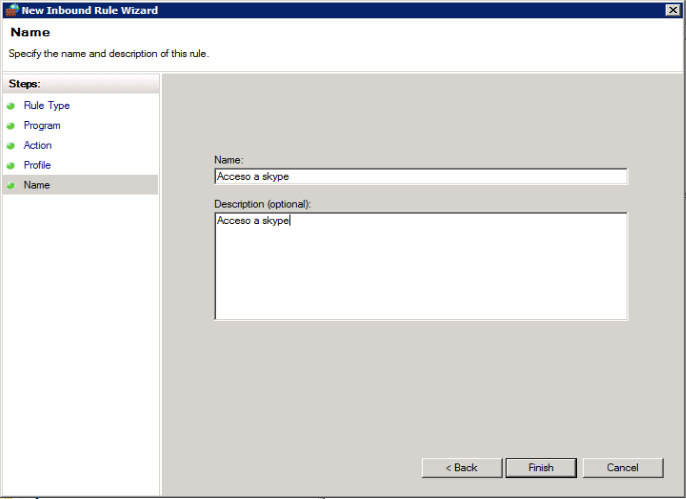

Ahora, colocamos el nombre descriptivo de la regla y una breve descripción que es opcional. Las buenas prácticas dictan que realmente deberíamos de utilizar éste campo para agregar información relacionada (si es una política interna de la empresa, en donde se encuentra y cosas así… para las auditorías). Damos clic en «Finish»

Ahora veremos la nueva regla en la GPO y podemos cerrar ésta ventana.

Con esto bastaría! solo nos queda verificar en los equipos clientes para ver si se aplica correctamente. Para verificar que sí se aplica, hay que reiniciar la computadora cliente para mayor seguridad (dado que es una política de equipo). Otros comandos que se pueden usar para verificación o forzar la política:

- Para forzar la aplicación de las políticas

gpupdate /foce- Para ver un reporte de las políticas aplicadas en el equipo cliente

gpresult /R

Bien, eso es todo! Cualquier duda o algo que arreglar en la entrada, en la caja de comentarios!

Saludos!